YGN Ethical Hacker Group JHijack

Jump to navigation

Jump to search

JHijack

Description

JHijack est produit par YGN Ethical Hacker Group. Il s'agit d'un fuzzer en Java principalement utilisé pour le vol de sessions numériques et l'énumération de paramètres.

Installation

Aucune installation n'est nécessaire. Il suffit de télécharger JHijack à l'adresse suivante :

http://freefr.dl.sourceforge.net/sourceforge/jhijack/JHijack0.2-beta.zip

Utilisation

Menu

| Entrée | Description |

|---|---|

| New | Efface toutes les valeurs de champs sauf "Params" et "Results" |

| Save Result | Sauvegarde la fenêtre "Results" dans un fichier au format txt |

| Save Configs | Sauvegarde les valeurs de champs dans un fichier au format ini |

| Reload Config File | Recharge la dernière configuration sauvegardée (fichier ini) |

| Choose Config File | Permet de recharger une configuration (fichier ini) préalablement sauvegardée |

| Clear Console | Efface la fenêtre des résultats (Results) |

| About | Affiche les informations relatives à la version de JHijack |

Champs

| Champ | Description |

|---|---|

| Host | Adresse IP ou nom de domaine de la victime. Si l'adresse complète est "http://www.aldeid.com/attackme/index.php", saisir dans ce champ "www.aldeid.com" |

| Port | Port du site victime |

| Url | Extension de l'adresse. Si l'adresse complète est "http://www.aldeid.com/attackme/index.php", saisir dans ce champ "/attackme/index.php" |

| Method |

Méthode selon laquelle les variables du formulaire sont envoyées :

|

| Grep | Masque de reconnaissance pour l'identification du succès de l'attaque. Si une phrase affiche par exemple "Welcome..." une fois l'authentification réussie, il est possible de saisir "Welcome" dans ce champ. |

| SESSID | Eventuels paramètres de session (cookies) |

| Params | Eventuels paramètres fixes. Le nom d'utilisateur est par exemple considéré comme tel lors d'une attaque de type brute force sur le mot de passe. Syntaxe : param=value |

| Hijack Type |

Type de l'attaque :

|

| HijackID | Paramètre à brute-forcer. Syntaxe : param=$ |

| Hijack Data |

Type de brute-force

|

| Range | Uniquement si le type de brute force est "Numeric". Permet de préciser la plage (définition des valeurs minimum et maximum) |

| Result | Résultat de l'attaque |

Boutons

- Hijack : lance l'attaque

- Stop : stoppe une attaque en cours

- Exit : quitte le programme

Cas d'utilisation

Brute force d'un mot de passe

Soit le programme PHP suivant :

<?php

if(isset($_POST["u"]) && isset($_POST["p"])

&& $_POST["u"]=="admin" && $_POST["p"]=="password") {

echo('<div style="margin:20px;font-weight:bold;color:#ff0000;">

Welcome to brute-force test application</div>');

} else {

echo('<div style="margin:20px;font-weight:bold;color:#ff0000;">

No or incorrect value</div>');

?>

<html>

<head>

<style>

body, th { font-family:Arial; font-size: 10pt }

input { border:solid 1px #0080C0; }

</style>

</head>

<body style="text-align:center;margin:50px;">

<form method="post" action="index.php">

<table align=center>

<tr>

<th>Username: </th>

<td><input type="text" name="u" /></td>

</tr>

<tr>

<th>Password: </th>

<td><input type="password" name="p" /></td>

</tr>

<tr>

<td colspan="2" align="center"><div style="margin:20px">

<input type="submit" /></div></td>

</tr>

</table>

</form>

</body>

</html>

<?php

}

?>

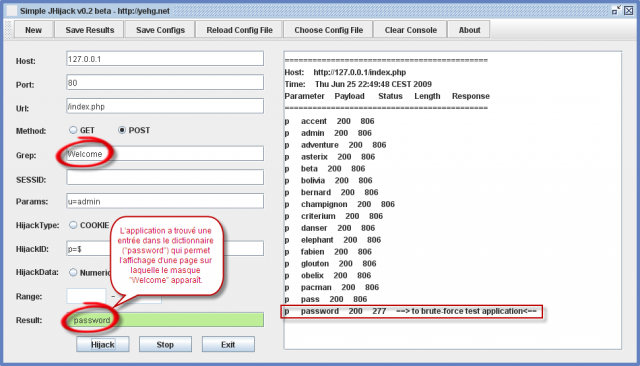

Nous souhaitons brute-forcer le mot de passe du compte "admin". Pour ce faire, remplir l'écran comme suit :