Attaques/DoS/exhaust-services-remotely/ddos

Déni de Service Distribué (DDoS)

Description

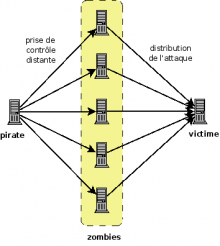

Le déni de service distribué est une attaque qui consiste à faire exécuter la charge utile (payload) par des hôtes zombies qu'un attaquant aura au préalable pris soin de contrôler.

Ce type d'attaque est une forme améliorée du déni de service classique :

- les effets de l'attaque sont amplifiés par le nombre de zombies impliqués

- le nombre de zombies n'est pas limité, contrairement à l'attaque Smurf

- la bande passante étant empruntée aux zombies, elle n'est pas limitée au débit du réseau de l'attaquant

- le camouflage pour l'attaquant est plus facile

Bien souvent, l'attaquant multiplie l'effet de camouflage en utilisant des relais netcat pour se connecter aux zombies.

Outils

- Tribe Flood Network 2000 (TFN2K)

Thank you for your comprehension.

Exemples

Thank you for your comprehension.

Protections

Certaines précautions d'usage sont à prendre afin de limiter la probabilité d'être utilisé comme hôte zombie :

- Maintenir son système à jour : appliquer régulièrement les patchs de sécurité du système d'exploitation et des applications installées.

- Appliquer la règle de la prudence par rapport aux pièces jointes et liens contenus dans les mails. En effet, ceux-ci peuvent affecter la stabilité du système.

- Scanner régulièrement les disques par l'antivirus

- Mettre en place des règles egress (trafic sortant) antispoof sur les routeurs

- Mettre en place des Systèmes de Détection d'Intrustions (IDS), ou mieux, de Prévention d'Intrusions (IPS)

Déni de service distribué par rebond (Reflected DDoS)

Description

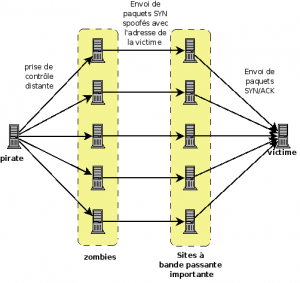

|

Ce type d'attaque a pour objectif de réaliser un déni de service distribué en se camouflant derrière des hôtes zombies d'une part, et des sites à forte bande passante d'autre part, rendant ainsi la tâche d'investigation plus difficile. Dans ce scenario, un attaquant prend le contrôle d'hôtes zombies et leur commande d'envoyer des paquets SYN spoofés avec l'adresse de la victime vers des sites à forte bande passante. Ces derniers, recevant des demandes de connexion, renvoient des paquets SYN/ACK vers la victime, pensant qu'elle est à l'origine des demandes de connexion. L'amplitude de l'attaque repose sur le nombre d'hôtes impliqués. |

Outils

Thank you for your comprehension.

Exemples

Thank you for your comprehension.