Attaques/DoS/stop-services-remotely

Stopper des services via le réseau

Description

Les systèmes d'exploitation et les services réagissent différemment face à des paquets mal formés. Les pirates exploitent ce levier dans l'objectif de tuer des processes à distance, via le réseau. Les techniques de DoS distants sont référencées dans le tableau qui suit :

Attaques par déni de service (DoS)

| Nom de l'attaque | Description |

|---|---|

| Land attack | Cette attaque consiste à envoyer un paquet ayant respectivement pour ip et port de destination les ip et port de la cible. Ainsi, (src, sport) = (dst, dport). Certains systèmes implémentant d'anciennes piles TCP/IP crashent face à une telle attaque. |

| Latierra | Cette attaque consiste à envoyer des paquets de type Land sur de multiples ports simultanément. |

| Ping de la mort (ping of death) | Cette attaque consiste à envoyer des paquets de type ping surdimensionnés (taille totale > 64ko). Certains systèmes implémentant d'anciennes piles TCP/IP sont incapable de traiter les fragments de paquets ping et crashent. |

| Jolt2 | Cette attaque consiste à envoyer un flux continu de fragments dont aucun n'a de fragment offset égal à zéro. La cible essaie de recomposer les fragments en vain car aucun paquet ne semble correspondre au premier fragment, ce qui conduit à un épuisement des ressources de la cible, pouvant conduire à un crash de celle-ci. Seuls les systèmes Windows sont affectés par cette attaque. |

| Rose | Cette attaque consiste à envoyer un flux de paquets fragmentés, en multipliant l'envoi du dernier paquet sur de courtes durées. Cela conduit à une consommation importante de CPU sur la cible, pouvant conduire à un épuisement de ressources, voire un crash. |

| Teardrop, Newtear, Bonk, Syndrop | Ces outils permettent d'envoyer des paquets dont la valeur de fragment offset est incorrecte, volontairement fixée à une valeur inférieure à la valeur exigée (fragment overlap). Certaines piles TCP/IP sont vulnérables à ce type d'attaque et crashent. |

| Winnuke | Winnuke s'attaque au port 135/tcp (SMB) des machines Windows, en y envoyant des données corrompues, ce qui peut crasher la cible. |

Attaques par empoisonnement de cache ARP

Une autre technique pour rendre un service inopérant à distance, mais qui ne fonctionne que sur un LAN est l'empoisonnement de cache ARP. L'attaque consiste à empoisonner le cache ARP d'un routeur par lequel transite le trafic de manière à lui fournir une association (adresse IP, adresse MAC) inexistante.

L'outil arpspoof de la suite Dsniff permet de réaliser une telle attaque.

Envoi de paquets RST ou FIN

Une autre technique pour rendre un service inopérant est d'envoyer de paquets spoofés contenant les flags FIN (fin de la connexion) ou RST (réinitialisation de la connexion).

Pour ce faire, l'attaquant aura besoin des informations suivantes :

- IP/port source

- IP/port destination

- numéro de séquence

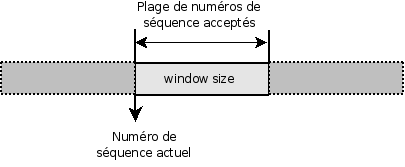

Comme le montre la figure ci-contre, certaines machines acceptent des paquets RST si le numéro de séquence est compris dans la plage d'acceptation.

Un attaquant peut se servir de cette information pour tester des valeurs régulières de numéros de séquence jusqu'au succès de son attaque.

Outils

- Targa :

- Spike :

- Toast :

- Rafalex :

Pour une liste plus fournie d'outils DoS, consultez http://www.packetstormsecurity.org/DoS.

Thank you for your comprehension.

Exemples

Thank you for your comprehension.