Attaques/Enumeration-Scanning/Decouverte-cartographie-reseau

Découverte et cartographie de réseaux

Découverte de réseau

| Outil | Description |

|---|---|

| NetStumbler | Scanning WiFi actif |

| Wellenreiter | Scanning WiFi passif |

| Kismet | Scanning WiFi passif |

| ESSID-Jack | Consiste à déconnecter les clients afin de forcer leur réassociation au point d'accès, générant pendant l'opération l'envoi du ESSID. |

| THC-scan | |

| Mestaploit | Les modules auxiliaries de Metasploit permettent de scanner des hôtes. |

Cartographie réseau

Description

Une fois le réseau choisi, l'attaquant va chercher le maximum d'informations sur l'architecture de celui-ci. La connaissance de la cartographie va lui permettre entre autre d'augmenter sa furtivité.

Techniques

Tracerouting

Le tracerouting consiste à définir l'architecture réseau ciblée en jouant sur différentes valeurs de TTL afin d'analyser les réponses ICMP des routeurs.

La RFC791 (Protocole IP) définit le TTL (Time To Live) comme suit :

The time to live is set by the sender to the maximum time the datagram is allowed to be in the internet system. If the datagram is in the internet system longer than the time to live, then the datagram must be destroyed.

This field must be decreased at each point that the internet header is processed to reflect the time spent processing the datagram. Even if no local information is available on the time actually spent, the field must be decremented by 1. The time is measured in units of seconds (i.e. the value 1 means one second). Thus, the maximum time to live is 255 seconds or 4.25 minutes. Since every module that processes a datagram must decrease the TTL by at least one even if it process the datagram in less than a second, the TTL must be thought of only as an upper bound on the time a datagram may exist. The intention is to cause undeliverable datagrams to be discarded, and to bound the maximum datagram lifetime.

Some higher level reliable connection protocols are based on assumptions that old duplicate datagrams will not arrive after a certain time elapses. The TTL is a way for such protocols to have an assurance that their assumption is met.

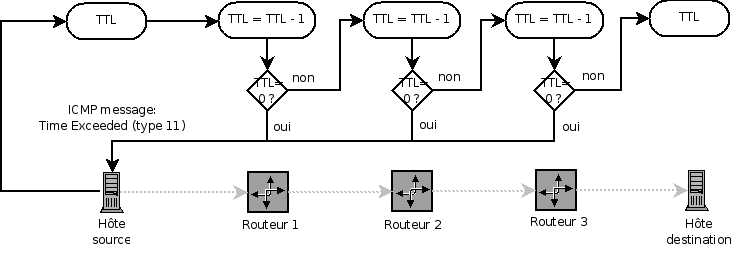

Le schéma qui suit illustre ce principe, utilisé dans le tracerouting :

Ainsi, l'attaquant va d'abord envoyer un paquet à la cible ayant une valeur de TTL de 1. Le premier routeur va diminuer la valeur de ce TTL de 1, le rendant ainsi nul. De ce fait, il renverra à l'attaquant un message ICMP de type 11 (time exceeded) signifiant que le paquet n'est pas parvenu jusqu'à la source. L'attaquant possèdera ainsi l'adresse du premier routeur. Il fera ensuite la même manipulation, mais avec une valeur de TTL de 2. Dans ce cas, ce sera le deuxième routeur qui enverra le message ICMP, fournissant ainsi son adresse à l'attaquant. Et ainsi de suite, jusqu'à la cible.

La commande unix traceroute (tracert pour Windows) permet l'automatisation de la tâche, fournissant directement la liste des adresses de routeurs. Ceux pour lesquels l'adresse IP n'a pu être récupérée apparaissent avec des astérisques (pour des raisons de sécurité, certains routeurs n'envoient pas ces messages d'information).

Par ailleurs, l'exploitation de ces résultats peut permettre de cartographier le réseau avec une relative fiabilité. L'outil Cheops-ng permet l'automatisation d'une telle cartographie.

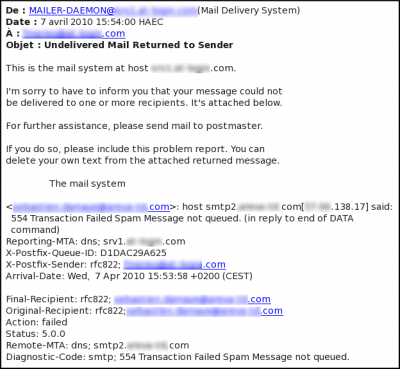

Un attaquant peut envoyer un mail à une adresse inexistante, mais sur le domaine de l'entreprise, afin de récupérer des informations sur les serveurs de mail. Par exemple, si le nom de l'entreprise est aldeid.com, un attaquant peut volontairement envoyer un email à [email protected]. La réponse renvoyée par le serveur fournit des renseignements, comme le montre l'extrait suivant :

Outils

| Outil | Description |

|---|---|

| traceroute | |

| Cheops-ng |