Attaques/Enumeration-Scanning/Scan-ports

Jump to navigation

Jump to search

Scan des ports

Définition

Outils

Nmap, détermination de l'état des ports

Fonctionnalités

Nmap permet d'identifier une liste d'hôtes ainsi que l'état de leurs ports. Nmap est également capable d'identifier la présence d'un firewall et, le cas échéant, détermine si celui-ci est stateful (paramètre -sA pour utiliser le scan ACK). Afin d'augmenter la furtivité du scan, il est possible d'utiliser le paramètre -sI (technique de l'idle scan)

Techniques d'évasion

- FTP bounce : Cette technique peut être réalisé avec l'option -b de Nmap. Elle consiste à utiliser un serveur FTP pour scanner un hôte distant par rebond.

- TCP decoy : Cette technique consiste à leurrer l'hôte scanné, en dissimulant le scan parmi des scans fictifs d'hôtes. L'option -D de Nmap permet de réaliser ce type de technique.

- Idle scan : Dans l'établissement standard d'une connexion (SYN – SYN/ACK – ACK), les paquets transmis sont accompagnés d'un numéro d'identification appelé IPID. Ce dernier est incrémenté régulièrement sur certains systèmes (en particulier Windows). La technique consiste à exploiter cette faille, afin de déterminer, en fonction de l'incrémentation de l'IPID, l'état d'un port. La spécificité de cette attaque réside dans le fait que l'attaquant utilise un hôte zombie afin de ne pas apparaître dans les fichier journaux de l'hôte scanné. Plus de renseignements sur l'Idlescan.

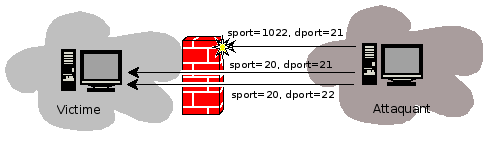

- Utilisation de ports source autorisés : afin d'augmenter les chances de légitimer le trafic généré par les scans, il est possible de forger les paquets en spécifiant des ports sources légitimes pour le firewall (20/tcp, 21/tcp pour FTP, 80/tcp pour HTTP, etc.). Ainsi, le firewall est susceptible de laisser passer le trafic dans la mesure où il pourra le considérer comme un retour de connexion légitime. De la même manière, pour les scans UDP, un trafic en provenance du port 53/udp pourra être interprété par le firewall comme une réponse DNS.

- Fréquence d'envoi des paquets : il est possible de rendre un scan plus furtif en espaçant l'envoi des paquets à destination de la machine scannée. Nmap permet de jouer sur ces temps en distinguant les niveaux de temporisation suivants :

- Paranoid (0) : Envoi d'un paquet toutes les 5 minutes.

- Sneaky (1) : Envoi d'un paquet toutes les 15 secondes.

- Polite (2) : Envoi d'un paquet toutes les 0.4 secondes.

- Normal (3) : Niveau par défaut. Optimise la durée du scan en en minimisant sa durée sans perte de paquet.

- Aggressive (4) : Attente d'une réponse pendant un maximum de 1.25 secondes au maximum.

- Insane (5) : Attente d'une réponse pendant un maximum de 0.3 secondes.

- Fragmentation des paquets : Nmap permet d'améliorer la furtivité d'un scan en fragmentant les paquets, grâce aux options -f et --mtu(fragment). Néanmoins, les détecteurs d'intrusions modernes comme Snort sont capables, par réassemblage des paquets, de détecter le scan. Il existe par ailleurs des outils spécifiques (tels que FragRouter) permettant de fragmenter tout ce qui sort d'un réseau.

- Violation des spécifications du protocole : Nmap prévoit des scans permettant de soumettre le serveur à des paquets normalement non conformes à la spécification lors de l'initialisation d'une connexion (ex : -sN : TCP Null, -sF : FIN, -sX : Xmas scans)

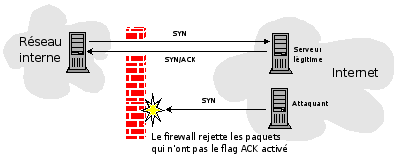

- Scan ACK : certains firewall interdisent les paquets qui n'ont pas le flag ACK actif afin de limiter les tentatives d'intrusion. Nmap offre la possibilité d'utiliser un scan ACK, par l'option -sA.

Firewal

Firewalking ou technique de détermination des règles d'un firewall

INCOMPLETE SECTION OR ARTICLE

This section/article is being written and is therefore not complete.

Thank you for your comprehension.

Thank you for your comprehension.

Présentation de Firewalk

INCOMPLETE SECTION OR ARTICLE

This section/article is being written and is therefore not complete.

Thank you for your comprehension.

Thank you for your comprehension.