Attaques/Reseau/Vol-session

Vol de session

Description

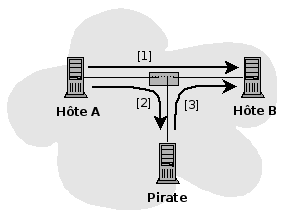

Le vol de session (session hijacking en anglais) est une attaque qui consiste à s'introduire dans une session existante entre deux hôtes et à intervenir en cours de communication en se faisant passer pour l'un d'entre eux.

Le vol de session peut être effectué sur le réseau ou sur l'hôte directement.

Vol de session sur le réseau

Description

Tout comme pour le vol de session dans le cadre d'une application Web (voir l'exemple WebGoat : hijack a session), le vol de session réseau se déroule de la même manière :

Tempête de ACK (ACK storm)

|

Ce type d'attaque est très peu furtif dans la mesure où il va générer un trafic important, qui peut même impacter les performances du réseau. En effet, l'attaquant ayant volé la session d'un des hôtes (hôte A), il incrémente les numéros de séquence. Dans la mesure où la victime (hôte A) n'est pas déconnectée, elle poursuit sa logique de numéros de séquence, qui ne correspond plus à celle de l'hôte B. Ces deux hôtes vont ainsi se renvoyer mutuellement leur dernier paquet ACK (voir l'encadré ci-contre, extrait de la RFC793), pensant qu'il n'a pas été reçu. Cet échange mutuel de ACK est qualifié de tempête de ACK (ACK storm en anglais). |

The TCP must recover from data that is damaged, lost, duplicated, or delivered out of order by the internet communication system. This is achieved by assigning a sequence number to each octet transmitted, and requiring a positive acknowledgment (ACK) from the receiving TCP. If the ACK is not received within a timeout interval, the data is retransmitted. At the receiver, the sequence numbers are used to correctly order segments that may be received out of order and to eliminate duplicates. Damage is handled by adding a checksum to each segment transmitted, checking it at the receiver, and discarding damaged segments.

Source: Rfc793

|

Eviter les tempêtes de ACK

Afin d'éviter une tempête de ACK, il est possible d'utiliser l'une des méthodes suivantes :

- Déconnecter l'hôte A (attaque par DoS) afin qu'il ne reçoive plus les paquets de l'hôte B

- Utiliser Ettercap (approche par ARP cache poisoning) ou Hunt

Outils

- Hunt

- sshmitm est un outil de la suite Dsniff, qui permet à un attaquant de sniffer une connexion SSH. Il est également possible de simuler des commandes saisies au clavier, en utilisant l'option -I (mode interactif)

- Ettercap

- Juggernaut

- IP Watcher

Thank you for your comprehension.

Vol de session à partir de l'hôte

Description

Les programmes en ligne de commande utilisent tty, une interface entre le clavier et les informations (ASCII) affichées dans le terminal. Il est possible de lire et d'injecter à distance des commandes, en utilisant cette interface, à condition de posséder un accès root sur la machine de la victime.

Outils

Thank you for your comprehension.

Attaque des réseaux sans fil (WiFi)

Description

|

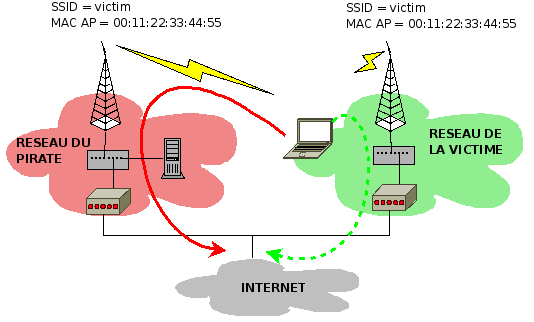

Dans une situation normale, la victime se connecte à Internet par l'intermédiaire de sa borne wifi, dont les SSID et adresse MAC valent respectivement victim et 00:11:22:33:44:55. Cependant, si un pirate récupère ces informations et qu'il créé un point d'accès aux mêmes caractéristiques, avec un signal plus fort, le portable de la vitime est susceptible de s'y connecter. Ainsi, le pirate pourra facilement sniffer le trafic et voler la session de la victime. |

Outils

Thank you for your comprehension.

Protections

- Favoriser l'encryption WPA2 plutôt que le WEP, trop facile à casser.

- Utiliser des connexions sécurisées telles que SSH2 et les VPN plutôt que des liaisons en clair telles que FTP ou Telnet