Nessus

Nessus

Description

Nessus est un scanner de vulnérabilités permettant d'auditer la sécurité d'une ou plusieurs machines. Son architecture client/serveur lui permet d'effectuer des tests de l'extérieur du réseau. Nessus permet l'exportation de rapports complets dont un exemple est présenté ci-dessous.

Installation

Licence

Pour pouvoir bénéficier des mises à jour, vous devez au préalable vous enregistrer sur le site de Nessus (http://nessus.org/plugins/index.php?view=register-info).

Deux types de licences sont proposés :

- Une licence payante (Direct) : ce type de licence ($1200 par scanner et par an) permet de bénéficier entre autres de mises à jour immédiates et d'une installation automatique de celles-ci.

- Une licence gratuite (Registered) : ce type de licence permet de bénéficier des mises à jour. Néanmoins, celles-ci sont différées à 7 jours. Elles ne permettent donc pas de détecter des failles du type zero-day7.

Installation du client et du serveur

Sous Windows

Récupérer le fichier d'installation à partir de l'adresse suivante : http://nessus.org/download/ et suivez les étapes de l'installation.

Sous Linux

A partir des packages

Installation du serveur

# apt-get install nessusd # nessus-adduser # nessusd –D

Installation du client

# apt-get install nessus

Pour lancer l'application :

# nessus

A partir des sources

Télécharger le fichier Nessus-4.0.1-linux-generic32.tar.gz sur le site de Nessus dans /usr/local/src/, puis :

# cd /usr/local/src/ # tar xzvf Nessus-4.0.1-linux-generic32.tar.gz # cd Nessus-4.0.1/ # ./install.sh

Création d'un utilisateur pour pouvoir se connecter avec le client :

# /opt/nessus/sbin/nessus-adduser

Enregistrement du produit :

# /opt/nessus/bin/nessus-fetch --register <NUM-DE-LICENCE>

Mises à jour

Chaque test effectué dans Nessus correspond à un plugin. A ce jour, 22853 plugins sont référencés. Cette base de données évoluant, il est nécessaire de procéder à des mises à jour régulières.

- Sous Windows, cette mise à jour peut s'effectuer à partir du menu Démarrer > Programmes > Tenable Network Security > Nessus > Plugin Update.

- Sous Linux, vérifiez avant toute chose que votre licence est valide. Pour une licence gratuite (Registered), la commande est la suivante :

# /opt/nessus/bin/nessus-fetch --check nessus-fetch is properly configured to receive a Registered feed

La mise à jour s'effectue par la commande suivante :

# /usr/local/sbin/nessus-update-plugins

Il peut être pertinent d'automatiser cette mise à jour :

# crontab –e

Pour que la mise à jour soit lancée toutes les nuits à 03:00, ajoutez la ligne suivante :

3 * * * /usr/local/sbin/nessus-update-plugins

Utilisation

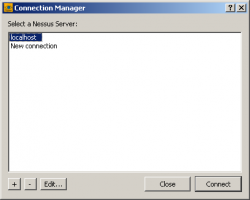

| Nessus fonctionne selon le principe du client/serveur. Cliquez sur le bouton Connect en bas à gauche. | |

| Sélectionnez ensuite le serveur sur lequel vous souhaitez vous connecter puis cliquez sur "Connect". Si le serveur est sur la même machine que le client, choisissez "localhost". |

|

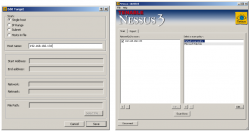

| Une fois connecté, le bouton "Connect" est renommé en "Disconnect" et il est possible d'ajouter des hôtes à scanner, en cliquant sur "+". |

|

| Choisissez une option de scan, puis précisez le ou les hôtes à scanner.

|

|

| L'onglet "Plugin Selection" de la fenêtre des paramètres d'une politique permet de sélectionner les plugins que l'on souhaite utiliser lors du scan de la machine. |

|

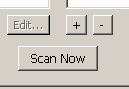

| De retour sur la fenêtre principale, vous pouvez commencer le scan en cliquant sur "Scan Now". |

|

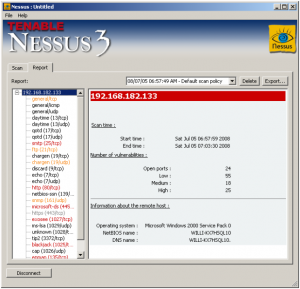

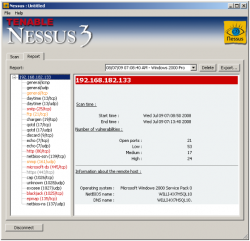

| Lorsque l'audit est terminé, vous obtenez un rapport semblable à celui présenté ci-contre :

Le résumé présente le nombre de failles détectées, classées par ordre croissant de criticité : Low (faible, en noir), Medium (moyenne, en orange), High (critique, en rouge). Le rapport présenté ici correspond à un audit effectué sur un Windows 2000 Pro de base, sans aucun SP ou patch. Vous pouvez exporter le rapport au format HTML en cliquant sur "Export". |

|

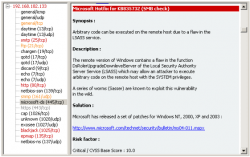

| Vous pouvez ensuite cliquer sur chaque item de la colonne de gauche pour voir le détail dans la colonne de droite. La capture ci-contre montre la détection d'une faille due au service LSASS (port 445) que nous exploitons ensuite dans Metasploit |

|