OWASP WebGoat:Exploit Hidden Fields

Jump to navigation

Jump to search

Exploit Hidden Fields

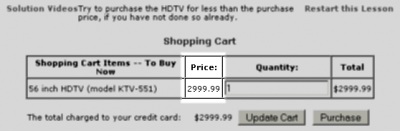

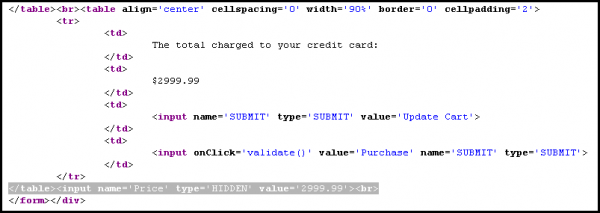

Cet exercice a pour but de vous montrer comment exploiter un champ masqué afin de modifier le prix d'un panier virtuel. Il suffit de constater dans le code source que le prix unitaire du produit est en fait stocké dans un champ masqué de la page :

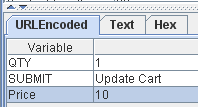

Cochez la case "Intercept requests" dans WebScarab puis cliquez sur "Purchase". Modifiez alors le prix unitaire (champ hidden) :

L'exercice est terminé.

Note

Ce formulaire est vulnérable dans la mesure où le prix stocké dans la page HTML n'est ensuite pas comparé au prix en base de données. Dans la mesure où le javascript a besoin d'une variable "prix", il semble effectivement nécessaire de fournir la variable à la page HTML. Néanmoins, afin de lever la vulnérabilité, il eu fallu exploiter la valeur du prix en base de données directement et non celle remontée par le formulaire.