OWASP WebGoat:Session Fixation

Jump to navigation

Jump to search

Session Fixation

Description

L'objectif de ce tutoriel est de vous montrer comment une personne malveillante peut récupérer des informations d'une victime à partir d'une session déterminée à l'avance par le pirate.

Exercice

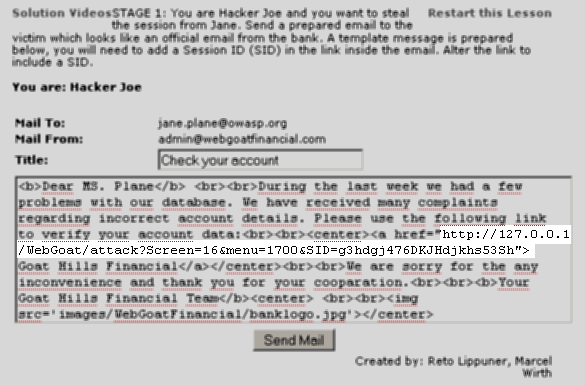

Stage 1 : préparation de l'attaque (pirate)

A ce stade, le pirate rédige un mail à destination de la victime. Dans le lien vers le portail de la banque, il y ajoute une session "préparée" (Ajout du SID "g3hdgj476DKJHdjkhs53Sh").

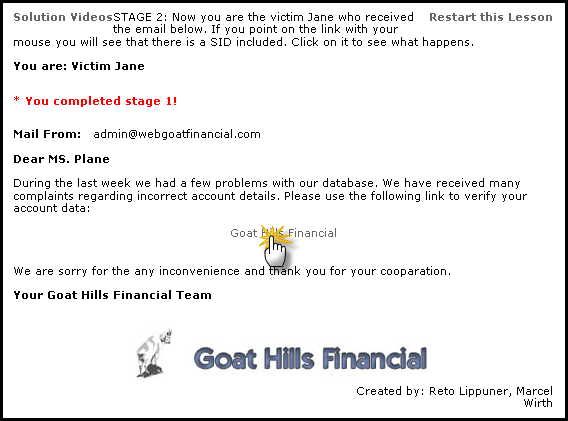

Stage 2 : Réception du mail (victime)

La victime reçoit le mail et clique sur le lien, sans se rendre compte que celui-ci contient la session déjà fixée.

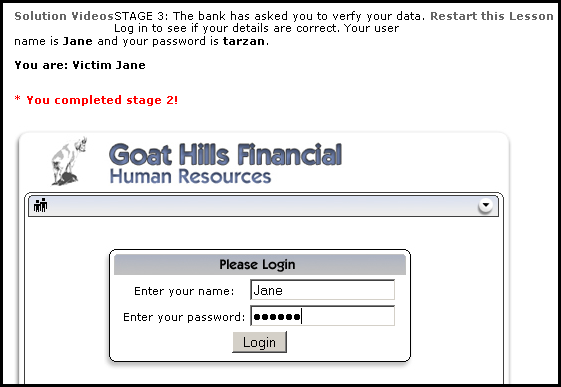

Stage 3 : Connexion au portail (victime)

La victime se connecte au portail de sa banque.

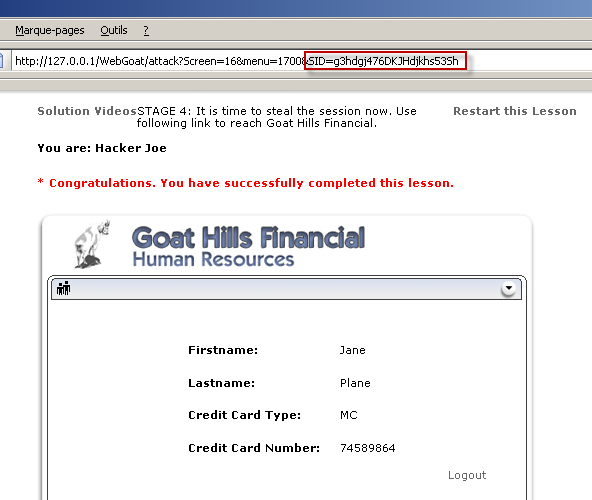

Stage 4 : Connexion à la session de la victime (pirate)

Une fois la victime connectée, le pirate n'a plus qu'à se connecter avec la même adresse que la victime, connaissant déjà l'identifiant de session :