OWASP WebGoat:Exploit Unchecked Email

Exploit Unchecked Email

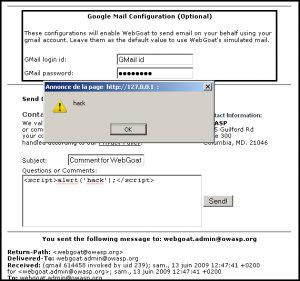

Certains sites proposent l'envoi de mail à l'administrateur du site. D'une part, si les données du corps du mail ne sont pas "purifiées", il est possible d'y inclure une attaque de type Cross Site Scripting (XSS). D'autre part, si l'adresse mail du destinataire est contenue dans un champ caché (champ de type "hidden") du formulaire, il est possible de la modifier en interceptant la requête et en modifiant la valeur de ce champ.

L'objectif de cet exercice est d'exploiter ces deux failles.

Stage 1 : Attaque XSS

Les données du champ "Questions or Comments" n'étant pas vérifiées, il est aisé d'injecter du contenu JavaScript. Par exemple :

<script>alert('Hacking is easy ;-)');</script>

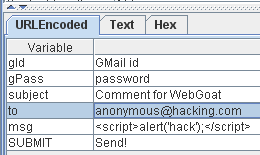

Stage 2 : Modification du destinataire de mail

Reporter le même contenu qu'à l'étape précédente dans le champ "Questions or Comments", puis intercepter la requête avec WebScarab. Modifier