SensePost Crowbar

Crowbar

Description

Crowbar est développé par SensePost. C'est un outil qui permet de brute forcer des applications Web génériques, c'est à dire :

- Cracker les mots de passe faibles (weak passwords)

- Enumérer des identifiants de connexion (certaines applications renvoient un message différent lorsque l'identifiant est bon mais le mot de passe est erroné)

- Décrypter des cookies par brute force

Installation

Crowbar est disponible à l'adresse suivante : https://www.sensepost.com/restricted/crowbar094-installer.zip (Enregistrement préalable requis)

Utilisation

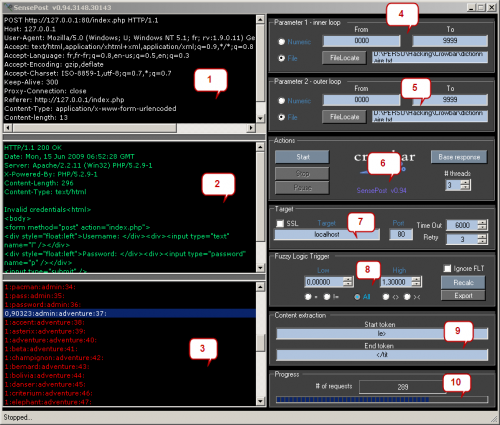

Description de l'interface

Exemple d'utilisation : Brute force par dictionnaire sur un formulaire d'authentification

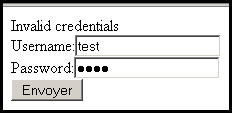

Soit le programme simple en PHP suivant :

Ce programme affiche un formulaire d'authentification. Si le couple login/mot de passe est égal à admin/adventure, une redirection à la page success.php est effectuée. Dans le cas contraire, le message "Invalid credentials" est affiché et l'accès est refusé.

Crowbar peut être utilisé pour brute-forcer l'accès sur base de dictionnaire. Pour les besoins de l'exercice, nous avons constitué le dictionnaire suivant (fichier dictionnaire.txt) :

accent admin adventure asterix beta bolivia bernard champignon criterium danser elephant fabien glouton obelix pacman pass password

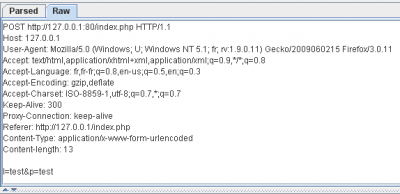

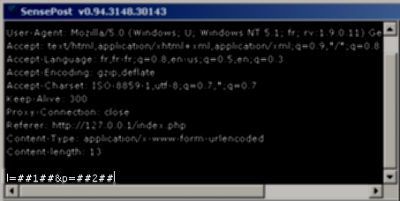

| La première étape est d'analyser (avec WebScarab par exemple) la requête renvoyée lors d'une saisie invalide de login/mot de passe |

|

| Copier ce contenu puis collez-le dans la fenêtre en haut à gauche de Crowbar : |

|

| Paramétrez ensuite la fenêtre "Target" afin de préciser l'adresse de l'hôte attaqué ainsi que le port : |

|

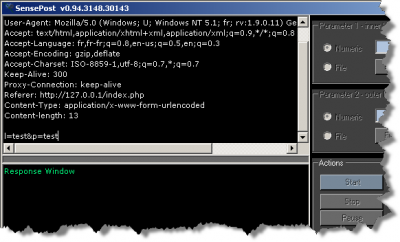

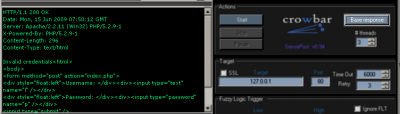

| En cliquant sur le bouton "Base response" de la section "Actions", un retour du site attaqué apparaît dans la fenêtre de gauche |

|

| Il est ensuite nécessaire de préciser à Crowbar où se situent les paramètres (login et mot de passe). Pour ce faire, remplacez les chaînes "test" utilisées pour le login et le mot de passe respectivement par ##1## et ##2##. |

|

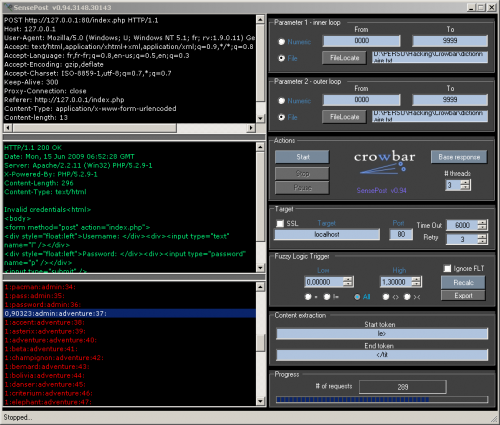

Cliquez sur "Start" pour lancer l'attaque. La capture suivante montre Crowbar en action. Comme on peut le voir, des lignes au format suivant apparaissent :

Index_de_comparaison:paramètre_1:paramètre_2:iteration L'une d'entre elle se distingue des autres, elle correspond à la bonne combinaison |

|